A Application whitelisting, também conhecida como application allowlisting, controle de execução de aplicativos e gerenciamento de recursos de software, é uma medida de segurança cibernética que fornece acesso de aplicativos aprovados a quaisquer terminais na rede. Utilizando a abordagem default-deny, e o modelo zero trust na segurança cibernética, a application whitelisting garante que qualquer aplicativo indesejado, não confiável, desconhecido ou não autorizado não tem permissão de ser executado até que seja aprovado manualmente ou colocado na application whitelisting pelo administrador do sistema de TI do usuário final. Ao bloquear aplicativos suspeitos e maliciosos antes da execução, isso previne ameaças cibernéticas e ataques cibernéticos complexos que podem ser evitados em tempo real.

Como Application Whitelisting funciona

Simplificando, application whitelisting funciona criando uma lista de aplicativos aprovados e comparando quaisquer aplicativos novos ou desconhecidos com essa lista. Normalmente, as comparações são feitas analisando o nome do arquivo, o caminho do arquivo, o tamanho do arquivo, a assinatura digital ou o hash criptográfico do aplicativo. Se um aplicativo não estiver na lista, sua execução será bloqueada. Isso pode ajudar a reduzir as chances de malware ser instalado em um dispositivo ou de vazamento de dados confidenciais.

Os 5 Método da Application Whitelisting

A Application Whitelisting funciona em diferentes formatos, geralmente em uníssono, para minimizar o risco de execução de malware. De acordo com o National Institute of Standards and Technology (NIST), os cinco principais métodos de application whitelisting são:

- nome do arquivo

- caminho de arquivo

- tamanho do arquivo

- assinatura digital/editor

- hash criptográfico

Nome do Arquivo

Application whitelisting por nome de arquivo é um dos três tipos de application whitelisting baseada em arquivo, o tipo mais comum de whitelisting, que compara o nome do arquivo executável com o índice da application whitelisting. Talvez o mais fácil de proceder com o tipo de application whitelisting pode ser simplesmente modificando o nome do software malicioso para o de um aplicativo permitido na application Whitelisting . Além disso, se um aplicativo reconhecido ou aprovado se tornar malicioso depois de ter sido colocado na lista de permissões, ele ainda pode ser executado, desde que o nome do arquivo não seja alterado.

Caminho do Arquivo

Whitelisting por nome de arquivo é um dos três tipos de lista branca baseada em arquivo, o tipo mais comum de application whitelisting, que compara o nome do arquivo executável com o índice de aplicativos whitelisting. Este processo de whitelisting é flexível porque pode ser configurado por directório ou por caminho de arquivo completo, mas esta flexibilidade é também a sua maior fraqueza. Para manipular a whitelisting do caminho do arquivo, os criminosos podem alterar o caminho do seu malware para corresponder ao caminho de um programa aprovado. De facto, os invasores podem desviar a whitelisting do caminho do arquivo apenas colocando malware no mesmo directório que uma aplicação aprovada, mesmo que o resto do caminho do arquivo não corresponda. Além disso, a whitelisting do caminho do arquivo tem o mesmo problema de pós-aprovação que a whitelisting do nome do arquivo, em que as aplicações que se tornam maliciosas após a aprovação ainda poderão ser executadas porque foram previamente aprovadas.

Tamanho do arquivo

Whitelisting por tamanho de arquivo é o terceiro de três tipos de whitelisting baseado em arquivo que compara o tamanho do arquivo executável com o índice de application whitelisting. A whitelisting por tamanho de arquivo é muito semelhante à whitelisting por nome de arquivo e caminho do arquivo, e tem muitas das mesmas falhas. Tipicamente, os três métodos de whitelisting baseados em arquivos são utilizados em uníssono para proporcionar a maior proteção possível. Desta forma, se um atacante quisesse infectar uma rede protegida por application whitelisting, teria de duplicar um nome do arquivo, caminho do arquivo, e tamanho do arquivo, o que pode ser bastante difícil. Mesmo assim, ainda é possível, e tem sido feito em muitos ataques do mundo real. Embora a maioria das soluções tradicionais de application whitelisting ajuda a prevenir, a PC Matic dá um passo em frente para assegurar que os seus endpoints são impenetráveis.

Assinatura Digital/Editor

As assinaturas digitais são essencialmente marcas de água para aplicações específicas criadas por um editor. Quando um novo software é criado, alguns editores podem assinar a aplicação, o que se pode tornar um atributo muito forte para a application whitelisting. Se confiar um editor, a sua assinatura digital pode ser permitida na whitelist, o que permitirá que todas as aplicações, e todas as versões subsequentes de cada aplicação, criadas por esse editor, sejam autorizadas. Embora esta seja uma forma bastante segura e conveniente de gerenciar uma whitelist, há uma importante advertência a abordar. A whitelisting via assinatura digital pressupõe que, uma vez que um editor é “conhecido”, todas as suas aplicações estão sempre livres de código malicioso, o que é quase impossível de garantir.

Hash Criptográfico

Cada arquivo tem um hash criptográfico único que é usado como uma identidade para cada aplicação. A elaboração da whitelisting usando hashes criptográficos é incrivelmente difícil, ou se não impossível, para os atacantes contornarem. O principal desafio da whitelisting por hash criptográfico provém da manutenção regular necessária para manter a whitelist atualizada. Sempre que há uma revisão de gestão ou correção de um arquivo de aplicação, é criado um novo hash de arquivo. Até a whitelist ser atualizada com este novo hash, ele será tratado como uma aplicação não autorizada e não será permitido executar. Sendo assim, com a global whitelist da PC Matic, tratamos disso para minimizar preocupações em atualizar continuamente o seu índice de aplicações da whitelist.

Application Whitelisting vs Blacklisting

Com a tradicional application blacklisting, que previne apenas aplicações conhecidas sejam executadas, a application whitelisting passa por um processo muito mais completo na avaliação de cada aplicativo e analisado antes de ser permitida a sua execução. Os apoiadores da application blacklisting argumentam que o software application whitelisting não está maduro e, portanto, sendo complexo, alto custo, ou desnecessário.

Historicamente, a application whitelisting era vista como uma medida avançada de ciber-segurança que só era necessária em ambientes de alto risco. Para a maioria dos ambientes, pensava-se que a colocação de application blacklisting era tipicamente suficiente. Embora isto possa ter sido verdade há vários anos, os cyberattacks tornaram-se tão avançados que já não é este o caso, e a application whitelisting tornou-se mesmo uma linha de base nas melhores práticas de segurança cibernética para a segurança de endpoints.

As soluções de whitelisting e as ferramentas de segurança são superiores porque impedem que o malware ou os agentes de ameaça executem o seu código malicioso na sua rede ou dispositivo. Os programas antivírus típicos de blacklist esperam que uma máquina ou sistema seja infectado ou seja reportada uma vulnerabilidade para adicionar malware às suas listas negras. Neste momento, já é tarde demais para impedir o ataque e a blacklists irá tentar impedir o próximo ataque. Na application whitelist são ferramentas de prevenção de malware; na application blacklist são ferramentas de reação contra malware.

Controle de Aplicão x Application Whitelisting

Na application whitelisting é uma medida de segurança que permite que apenas as aplicações aprovadas sejam executadas num dispositivo ou rede. O controle de aplicações, por outro lado, é uma medida de segurança que restringe o acesso a determinadas aplicações. O software de application whitelisting é concebido para monitorizar infra-estruturas de informática completa, incluindo redes, servidores e sistemas operativos, enquanto o controlo de aplicações é tipicamente utilizado numa escala menor para simplesmente gerir a execução de aplicações. A application whitelisting é também utilizada para estende-se a prática de todos os processos executáveis no seu dispositivo, incluindo arquivos, scripts, macros, controladores, e patches de segurança. Em resumo, o controle de aplicações é um subconjunto de application whitelisting, e o software de controle de aplicações carece, de muitas características e funcionalidades do software de whitelisting de aplicações.Tanto a application whitelisting como o controle de aplicações podem ser utilizados para impedir que software malicioso funcione num dispositivo ou rede. Porém, a application whitelisting é geralmente considerada mais eficaz do que o controle de aplicações. Isto porque whitelisting só permite a execução de aplicações confiáveis, enquanto que o controle de aplicações pode permitir a execução de aplicações maliciosas se estas não estiverem especificamente incluídas na lista de aplicações restritas. Como resultado, a application whitelisting é tipicamente a medida de segurança preferida para impedir a execução de software malicioso num dispositivo ou rede. Embora sejam frequentemente utilizadas de forma alternada, é importante compreender que não são as mesmas quando se tomam decisões de mais um nível de segurança.

Por que Application Whitelisting é importante?

Application whitelisting é importante para organização de todos os tamanhos e indústrias porque ajuda a prevenir, não a reagir, a ataques de zero-day, malware, e ransomware no mundo digital cada vez mais complexo. Basicamente, a whitelisting também consiste no controle de aplicações, que proporciona aos administradores de TI um controle significativamente maior sobre quais as aplicações que podem ser executadas na rede e quaisquer endpoint. Embora a gestão de aplicações individuais represente um encargo cada vez maior para os profissionais de TI, não há dúvida que o nível seja extremamente elevado de proteção proporcionado pela tecnologia de application whitelisting. Veja exemplos de benefícios da application whitelisting:

Protege a sua rede e todos os aparelhos conectados na rede

A application whitelisting é uma medida de cibersegurança que proporciona um elevado nível de proteção para redes e computadores. Ao permitir apenas a execução de programas aprovados no sistema, a appplictaion whitelisting ajuda a evitar a execução de código malicioso. Isto, por sua vez, reduz o risco de ataques e previne a violação de dados. Além disso, a application whitelisting também pode ajudar a melhorar o desempenho do sistema, bloqueando programas indesejados que podem interromper um sistema. Como resultado, a application whitelisting é uma forma eficaz de proteger redes e computadores de ameaças.

Proporciona controle à equipa de TI

Sendo uma ferramenta importante, a application whitelisting para os profissionais de TI que precisam manter o controle total sobre o software que está sendo utilizado nas suas redes. Ao criar uma application whitelist aprovada, os profissionais de TI podem ter a certeza de que apenas o software autorizado será utilizado. Isso ajuda a evitar a instalação de software malicioso, e também ajuda a reduzir o risco de violação de dados. Além disso, a application whitelisting pode ajudar a melhorar o desempenho do sistema, eliminando a necessidade de procurar e remover software não autorizado. A application whitelisting é uma ferramenta poderosa para profissionais de TI que precisam de manter o controle total sobre as suas redes.

Sendo fundamental para o NIST CSF e para o cumprimento Essential Eight

O NIST CSF e o Essential Eight são duas directrizes diferentes fornecidas pelos governos dos EUA e da Austrália que detalham formas de organizar e melhorar os níveis de cibersegurança. O requisito estrito do cumprimento de uma ou ambas, destas directrizes assegura a protecção das organizações contra as modernas ameaças cibernéticas.

Oque é National Institute of Standards and Technology (NIST) Cybersecurity Framework (CSF)?

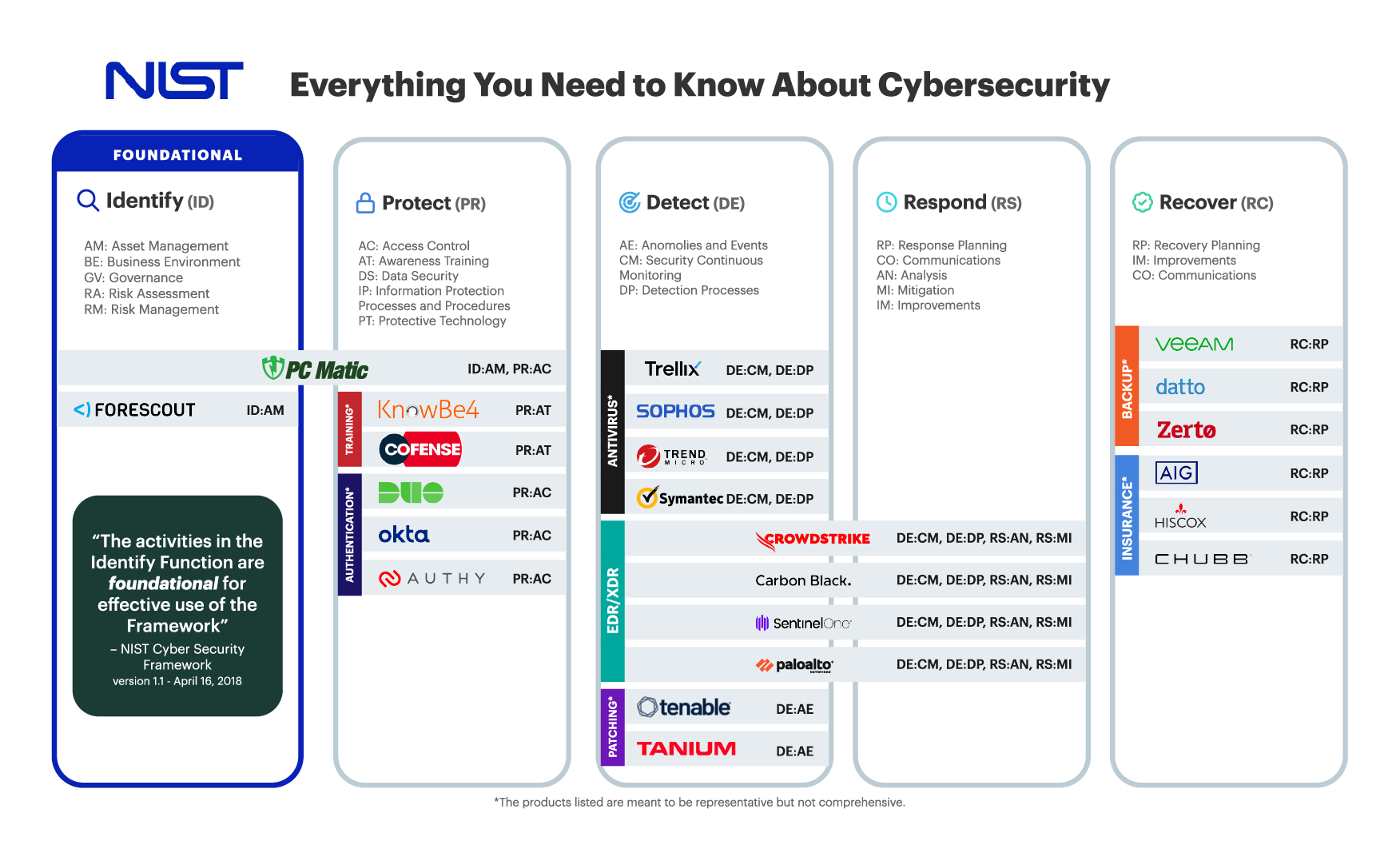

O National Institute of Standards and Technology Cybersecurity Framework (NIST CSF) é um conjunto de diretrizes voluntárias que fornece às organizações uma abordagem baseada no risco para a gestão dos problemas de ciber-segurança. A estrutura foi projetada para ajudar as organizações a avaliar seus riscos de segurança cibernética, identificar lacunas em suas defesas e implementar soluções para amenizar esses riscos. O NIST CSF é baseado em um conjunto de cinco funções centrais: Identificar, Proteger, Detectar, Responder, e Recuperar. Cada uma destas funções contém um conjunto de atividades e resultados que as organizações podem utilizar para avaliar a sua postura de ciber-segurança e melhorar a sua posição global de segurança. O NIST CSF não é um padrão obrigatório, mas muitas organizações optam por adotá-lo porque proporciona uma abordagem abrangente à gestão dos riscos de cibersegurança. Além disso, o NIST CSF é constantemente atualizado para refletir as últimas ameaças e tendências no cenário da ciber-segurança.

O que é o Essential Eight?

O Essential Eight é um termo utilizado para descrever oito atividades de alta prioridade que ajudam as organizações a protegerem-se contra as ameaças à segurança cibernética. As atividades são: controle de aplicações, monitorização da atividade dos usuários, proteção de dados, controle de acesso, contracepção, gestão de vulnerabilidades, resposta a incidentes e recuperação. Ao implementar estas atividades, as organizações podem reduzir significativamente o seu risco de serem violadas por criminosos cibernéticos sofisticados. O termo foi criado pelo Australian Cyber Security Centre (ACSC), e desde então tem sido adotado por outros governos e organizações de segurança em todo o mundo.

Desafios na application Whitelist

Embora a nossa global whitelist tenha uma taxa de sucesso de 99,996%, não é perfeita, e provavelmente nunca será. Apesar de ser extremamente raro, é possível aos agentes de ameaça criar uma aplicação maliciosa que “se parece” com uma aplicação conhecida, duplicando o nome do arquivo, caminho do arquivo, tamanho do arquivo, assinatura digital, e/ou hash criptográfico. Além disso, os ataques de engenharia social podem facilmente contornar todas as medidas de segurança, e a application whitelisting não é diferente. Nestes eventos, é importante ter um nível de segurança completo que ajuda a detectar e responder a ameaças. O software de application whitelisting requer manutenção pró-activa – não se pode configurar e esquecer. As soluções tradicionais whitelisting têm colocado um peso sobre os processos de trabalho de profissionais de TI. A nossa solução aborda este problema na nossa lista patenteada de aplicações de whitelisting global que é atualizada 24/7/365 pela nossa equipa especializada de investigadores de malware que são totalmente operados e geridos nos Estados Unidos. Atribuindo na extensão da sua equipa de TI que está constantemente a avaliar cada nova aplicação em busca de vulnerabilidades.

Melhores Práticas para um Processo Eficaz de Whitelisting

A implementação de um processo eficaz de whitelisting é a melhor forma de proteger a sua rede e os seus dados. Mas como é que se procede à criação de um processo de whitelisting? Aqui algumas das melhores práticas a ter em mente:

Antes da implementação

Primeiro, faça uma lista de todas as aplicações que são essenciais para o seu negócio. Esta será a base para a sua whitelist. Em seguida, desenvolva uma política de gestão e aprovação das inscrições. Esta deve incluir quem é responsável pela aprovação da application whitelisting. Durante este processo, sinta-se à vontade para contactar a nossa equipe de apoio ao cliente, se tiver alguma dúvida ou precisar de assistência

Durante a implementação

Uma vez implementada a sua política, é tempo de começar a implementá-la. Comece por realizar uma auditoria completa da sua rede para garantir que nada de malicioso está atualmente a ser autorizado a ser executado. Em seguida, bloqueia todas as aplicações que não estejam na whitelist, tanto as aplicações on-prem como as aplicações nebulosas, se aplicável. Isto pode ser feito de forma geral, por departamento/grupo, ou por utilizador, para garantir que todos têm as permissões corretas para a sua função. Depois, implemente o seu processo de aprovação para adicionar novas application whitelisting.

Após a implementação

Por último, rever regularmente a whitelist para garantir que está actualizada. Recomendamos auditorias regulares da sua rede para verificar possíveis vulnerabilidades, ou pode utilizar as nossas ferramentas de relatório integradas para obter informações em tempo real sobre aplicações bloqueadas, novas sessões de RDP, arquivos em quarentena, e mais. Finalmente, informe-se sobre as tendências de cibersegurança e procure constantemente formas de melhorar o seu nível de segurança.

Proteja a sua rede

Serviços gratuitos de proteção de endpoints como o Windows AppLocker da Microsoft simplesmente não são o suficiente para proteger a sua empresa contra os ataques de malware nos dias de hoje. A PC Matic assegura a segurança do seu ambiente.

Tecnologia Proativa da Whitelist

A nossa application whitelist é mais abrangente do que as soluções tradicionais de application whitelisting, foi testada com 99,996% com eficácia de arquivo, e bloqueia uniformemente malware e ransomware desconhecido do que a tradicional blacklist e soluções heurísticas. A nossa application whitelist patenteada é constituída:

- Por uma Global Application Whitelist: Uma whitelist global automatizada de aplicações confiáveis por endpoint que pode verificar e atualizar em tempo real.

- Uma Local Application Whitelist: As aplicações personalizadas podem ser adicionadas localmente com um simples clique à whitelist global automatizada.

- Assinatura Whitelist: As aplicações de assinaturas são adicionadas através da assinatura do editor, eliminando a necessidade de hashes de application whitelisting anteriores e futuras.

Pesquisa Avançada de Malware baseada a 100% nos E.U.A.

Ao ser um cliente PC Matic, obtém imediatamente acesso a uma equipa de pesquisadores de malware que avaliam milhões de novas ameaças 24/7/365. Pense em nós como a sua própria equipa pessoal de cibersegurança ou como uma extensão da sua equipe, mas sem custos adicionais.

Pare o Ransomware nos seus Percursos

A Ransomware está rapidamente a tornar-se uma epidemia global para as empresas que dependem da tecnologia. A PC Matic aplica proteção contra adulterações em cada dispositivo para garantir que a appplication whitelist esteja sempre em operação e seja capaz de bloquear até os mais recentes ransomware.

Análises de Aplicativos

O PC Matic realiza diagnósticos em cada dispositivo. Ao ser avaliado no teste AV-Test, o nosso produto teve o menor impacto entre as soluções AV no tempo de transferência, tempo de execução, tempo de instalação, tempo de carregamento da web, e tempo de cópia de arquivo. A lentidão dos usuários pode levar a menos produtividade e mais chamadas de TI.

Gerenciamento Customizado

Com um gerenciamento baseado em nuvem, que protege todos os dispositivos na sua rede, ao mesmo tempo utiliza um VNC integrado, Prompt CMD remoto, Gerenciador de arquivos, Remoto de encerramento e reinicialização, Programação de RDP,

Pare o Ransomware nos seus Percursos

A Ransomware está rapidamente a tornar-se uma epidemia global para as empresas que dependem da tecnologia. A PC Matic aplica proteção contra adulterações em cada dispositivo para garantir que a appplication whitelist esteja sempre em operação e seja capaz de bloquear até os mais recentes ransomware.

Análises de Aplicativos

O PC Matic realiza diagnósticos em cada dispositivo. Ao ser avaliado no teste AV-Test, o nosso produto teve o menor impacto entre as soluções AV no tempo de transferência, tempo de execução, tempo de instalação, tempo de carregamento da web, e tempo de cópia de arquivo. A lentidão dos usuários pode levar a menos produtividade e mais chamadas de TI.

Gerenciamento Customizado

Com um gerenciamento baseado em nuvem, que protege todos os dispositivos na sua rede, ao mesmo tempo utiliza um VNC integrado, Prompt CMD remoto, Gerenciador de arquivos, Remoto de encerramento e reinicialização, Programação de RDP, e outros.

Não reage às ameaças cibernéticas – previna-as com PC Matic.